INTRODUZIONE

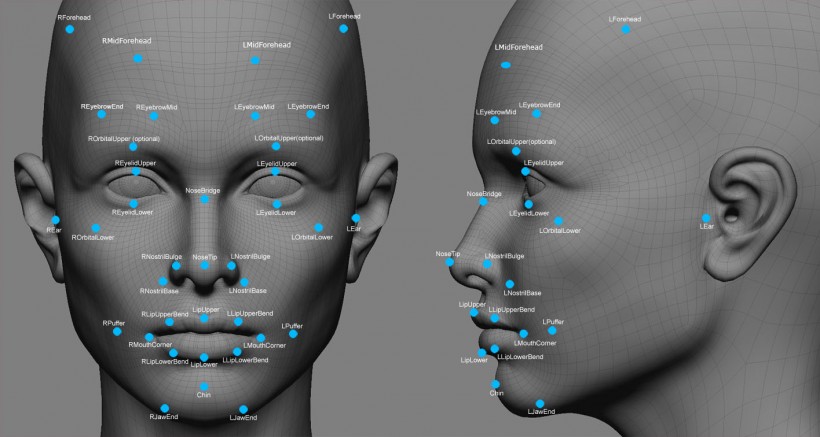

Mappatura facciale per controllo accessi biometrico

Un sistema di controllo accessi, da ora SCA, secondo la norma europea di riferimento EN 50133-1 è un “Sistema che comprende tutte le misure costruttive e organizzative nonché quelle relative all’apparecchiatura richieste per il controllo dell’accesso”. Un SCA vieni usato principalmente per regolare il movimento delle persone in un’area ben definita.

Questo si ottiene con 3 requisiti fondamentali: CHI – DOVE – QUANDO.

CHI. L’utente deve essere identificato tramite procedure sicure che accertino il suo effettivo accesso. Si possono usare password, badge o dati biometrici.

DOVE. L’utente che tenta di accedere deve essere autorizzato all’accesso di quella zona.

QUANDO. Se è presente una finestra temporale, l’utente deve essere autorizzato ad accedere solo in quella frazione (o più frazioni).

Ad un SCA è possibile integrare diverse funzioni, tra le quali spicca il controllo delle presenze. Un controllo accessi è usualmente caratterizzato da un varco accessi controllato, al quale sono legate alcune apparecchiature. In questo modo sarà possibile controllare il flusso e il deflusso nelle zone interessate.

Per il controllo dei varchi vengono usate porte automatiche, sbarre o tornelli automatici. Un SCA è fondamentalmente composto da un lettore (usato per estrarre i dati di accesso dell’utente), una centrale di controllo (che elabora i dati e decide se l’utente è autorizzato o meno all’accesso) e un attuatore (che sblocca o blocca l’accesso).

Controllo Accessi a Tornelli con Lettore

Come si classifica la sicurezza di un controllo accessi? Fondamentalmente dobbiamo tenere in considerazione il riconoscimento dell’utente e le modalità di ingresso fornite.

CLASSE DI RICONOSCIMENTO

La classifica tiene conto della possibilità di un utente di “ingannare” il sistema accedendo con false credenziali che non lo identificano. Più alta è la classe e minore è questa possibilità.

CLASSE D’ACCESSO

LA STORIA DEI SISTEMI DI CONTROLLO ACCESSI

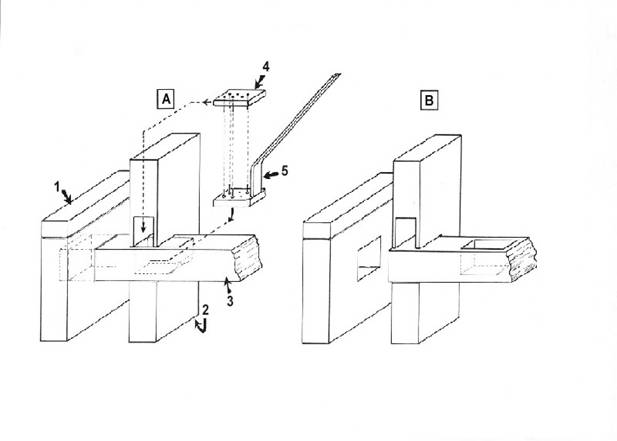

Il primo modello di controllo accessi risale ad una delle più grandi civiltà della storia: gli antichi Egizi (1600 a.c.). Già 3600 anni fa era evidente l’importanza di controllare un ingresso con un rudimentale chiavistello. Geniale per l’epoca.

Primo Controllo Accessi della storia (1600 a.c.)

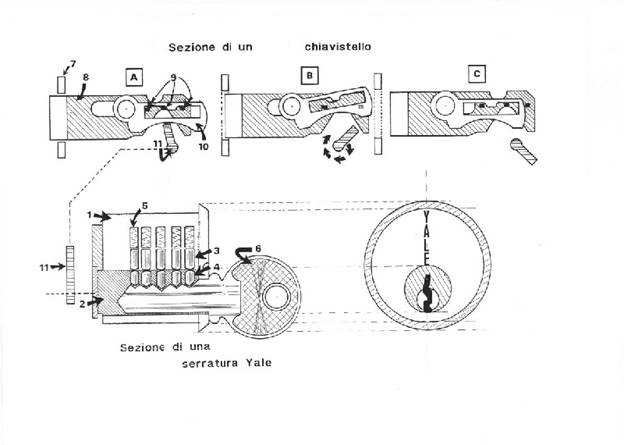

Avete presente il marchio Yale, presente su molte chiavi? E’ proprio Yulius Yale, che nel 1848, a New York, brevetta la serratura all’interno dell’infisso. Inventando la base per le serrature più utilizzate dei nostri tempi.

Chiavistello di Yulius Yale

Il 1890 è il momento delle schede perforate di Herman Hollerith che poi fonderà nel 1896 l’IBM. Questa scheda viene usata negli USA per il censimento del 1890.

Forrest Parry, ingegnere dell’IBM sviluppa nel 1966 per conto delle Forze Armate americane le carte magnetiche di identificazione.

E’ il 1972 l’anno della svolta: Schlage Electronics lancia l’RFID (Radio Frequency Identification). Passando la chiave in prossimità del lettore si garantisce l’accesso al varco.

LA TECNOLOGIA BIOMETRICA

Sono molteplici le tecnologie di lettura biometrica disponibili sul mercato. Queste sono soggette a parametri di classificazione che non tratteremo per evitare di allungare oltremodo l’articolo (ma saremo felici di dare ulteriori delucidazioni quando ci contatterete).

La nuova frontiera del controllo accessi: la biometria.

In Italia con l’ultimo “Provvedimento generale prescrittivo in tema di biometria – 12 novembre 2014” del Garante per la privacy vengono definite alcune applicazioni delle tecnologie biometriche che non richiedono autorizzazione preventiva da parte dell’Autorità. Sempre più spesso infatti, le PP.AA. e le aziende stanno usando i dati biometrici per l’accesso alle strutture, l’autenticazione degli utenti e la sottoscrizione dei documenti informatici.

L’adeguamento all’uso dei dati biometrici è fondamentale per stare al passo con i tempi. Basti pensare che è stata proprio Apple con il nuovo Iphone 6 ad integrare nel celeberrimo pulsante tondo centrale un lettore di impronte digitali usato per sbloccare il dispositivo.

CONCLUSIONE

Digitec ha già realizzato ed applicato a piccole e grandi aziende multisito efficientissimi sistemi di controllo accessi (con predisposizione all’integrazione biometrica). La nostra competenza nel campo dei SCA, ci ha permesso di integrare i sistemi antintrusione, la videosorveglianza e l’antincendio in un’unica interfaccia grafica, fornendo così alle aziende nostre partner un potente strumento di sicurezza a 360°. Il vostro Security Manager potrà controllare e gestire tutte le emergenze che si presenteranno con la massima efficienza e professionalità. Un accesso non autorizzato genererà immediatamente un allarme con ID univoco e il vostro Security Manager potrà visualizzare le immagini semplicemente cliccando sulla mappa grafica in corrispondenza della zona in allarme. Più di 4000 utenti hanno scelto Digitec per la loro sicurezza: non è un caso. Scopri perchè.